- Retrait en 2 heures

- Assortiment impressionnant

- Paiement sécurisé

- Toujours un magasin près de chez vous

- Retrait gratuit dans votre magasin Club

- 7.000.0000 titres dans notre catalogue

- Payer en toute sécurité

- Toujours un magasin près de chez vous

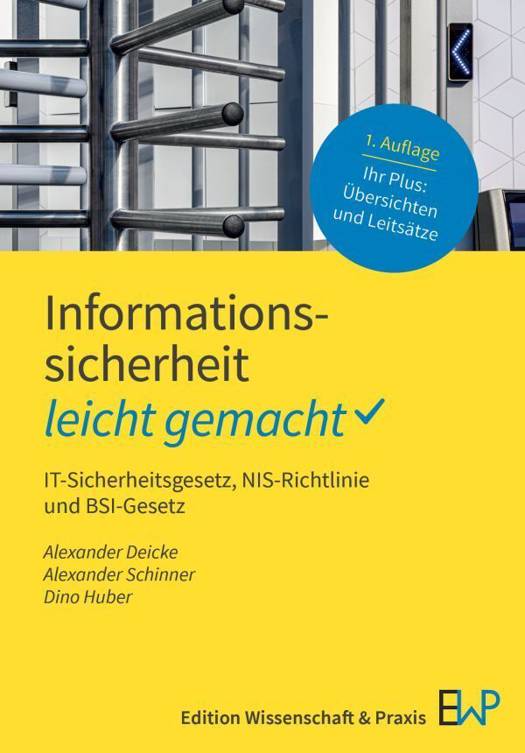

Informationssicherheit - leicht gemacht

IT-Sicherheitsgesetz, NIS-Richtlinie und BSI-Gesetz

Alexander Deicke, Alexander Schinner, Dino Huber

16,95 €

+ 33 points

Description

Der Schutz von Daten und Systemen ist für Unternehmen, Behörden und Privatpersonen heute unverzichtbar. Praxisnah und verständlich zeigen drei Experten in diesem Buch auf, dass Sicherheit mehr bedeutet als technische Lösungen - Organisation, Prozesse und Bewusstsein sind entscheidend:

- Typische Bedrohungen: Cyberangriffe, technisches Versagen, menschliche Fehler

- Schutzmaßnahmen: Kryptografie, Zero-Trust-Modelle, ISMS nach ISO/IEC 27001

- Rechtliche Rahmenbedingungen: u. a. NIS2 und Cyber Resilience Act

- Audits, Penetrationstests, Leitstand als Schaltstelle

Abgerundet wird die Einführung durch einen Blick in die Zukunft, denn Künstliche Intelligenz, Automatisierung und das Internet of Things werden die Sicherheitslandschaft nachhaltig prägen. Damit wird deutlich, dass Informationssicherheit kein einmaliges Projekt ist, sondern ein fortlaufender Prozess zur Stärkung unserer digitalen Widerstandsfähigkeit.

Spécifications

Parties prenantes

- Auteur(s) :

- Editeur:

Contenu

- Langue:

- Allemand

- Collection :

Caractéristiques

- EAN:

- 9783874404129

- Date de parution :

- 17-01-26

- Format:

- Livre broché

- Dimensions :

- 157 mm x 233 mm

Seulement chez Librairie Club

+ 33 points sur votre carte client de Librairie Club

Les avis

Nous publions uniquement les avis qui respectent les conditions requises. Consultez nos conditions pour les avis.